Durch regulatorischen Vorgaben oder neue Services entstehen immer wieder neue Sicherheitsanforderungen an die Cloud.

Glücklicherweise haben die Cloud Anbieter ihre Hausaufgaben bestens gemacht und bieten standardmässig wertvolle Sicherheitselemente an.

In diesem Blog werden oft gebrauchte Sicherheitskomponenten erläutert.

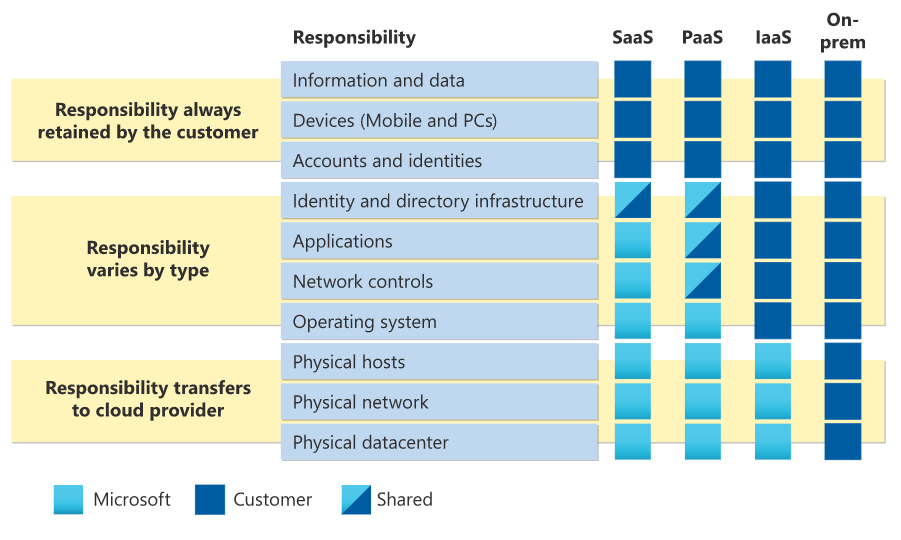

Shared Responsibility Model

Bevor einzelne Sicherheitselemente definiert werden, gilt es die Zuständigkeiten zu klären. Dafür eignet sich das „shared responsibility model“ bestens. Dieses Modell regelt was in den Verantwortungsbereich des Kunden, respektive des Cloud Anbieters fällt.

Wichtig ist, dass für die Daten und die Useraccounts (Identitäten) immer der Kunde zuständig ist. Diese Verantwortung kann nicht an den Cloud Anbieter delegiert werden.

In den weiteren Kapiteln werden nun die Sicherheitskomponenten pro Themengebiet erläutert.

Physikalische Sicherheit

Für die physikalische Sicherheit der Datenzentren ist der Cloud Anbieter zuständig. Da in diesen Datenzentren die Hardware für die Cloud läuft, gibt es umfangreiche physikalische Sicherheitsmassnahmen.

Um unerlaubten Zutritt zu verhindern werden unter anderem Barrieren bei der Zufahrt, Überwachung mittels Videokamera oder biometrische Zutrittsysteme genutzt.

Zudem gilt es gegen Elementarschäden gerüstet zu sein. Vor dem Bau wird deshalb der Standort überprüft bezüglich potentieller Überschwemmung, Steinschlag, etc. Im weiteren bauliche Massnahmen getroffen wie Sprinkleranlagen und feuerfeste Wände um ein Feuerausbruch einzugrenzen.

Jedes Datacenter verfügt im Normallfall auch über eine USV (Unterbrechungsfreie Stromversorgung) und Notstromaggregate. Somit gibt es bei einem Stromausfall keinen Unterbruch und das Datenzentrum kann dank den Aggregaten einige Tage weiterfunktionieren.

Kritische Services oder Daten werden zudem über mehrere Datenzentren verteilt (Availability Zones). So sind weitere Redundanzen vorhanden um die Verfügbarkeit zu erhöhen.

Sicherheit der Infrastruktur

Bezüglich der Netzwerksicherheit kann in der Cloud mit den gewohnten Methoden gearbeitet werden. D.h. Netzwerksegementierung mittels virtuellen Netzwerken und Firewalls dazwischen. Bei Bedarf kann mittels Security Groups oder Kubernetes Network Policies auch granularer zwischen VMs (Virtual Machines) oder Containern gefiltert werden.

Grundsätzlich kann die gesamte Infrastruktur (Netzwerk, Firewalls, Servers, etc.) als Code definiert werden. Dies sind im JSON Files und können innerhalb von Sekunden aktiviert werden.

Dieser IaC (Infrastructure as Code) Ansatz ermöglicht eine massiv höhere Automatisierung. Jedoch kann im Falle einer Fehlkonfiguration auch schneller ein grösserer Schaden entstehen. Deshalb sollte dieser Code ebenfalls nur über eine saubere DevOps Pipeline eingespielt werden.

Sicherheit der Applikationen

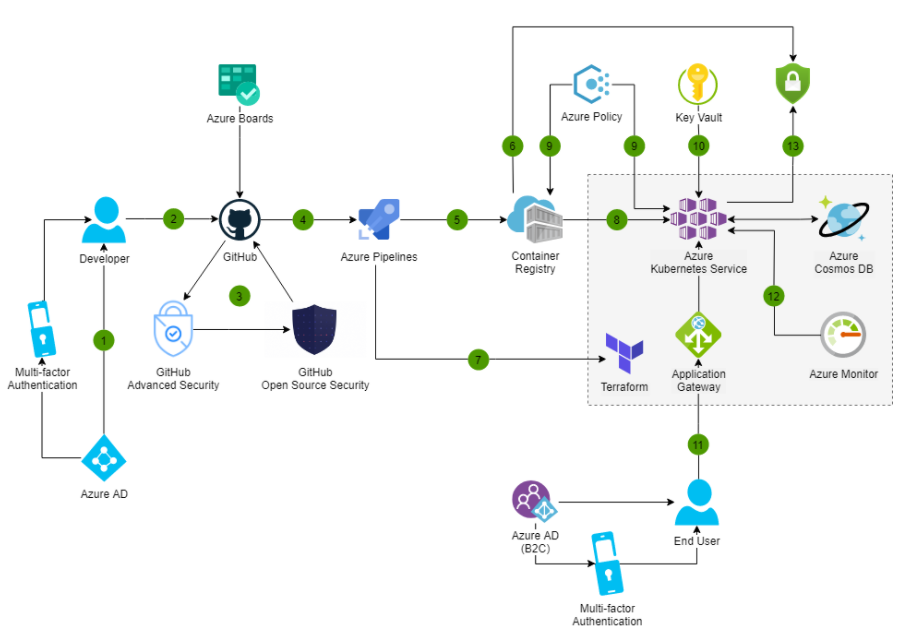

Die Security bezüglich Applikation startet mit der DevOps Pipeline. Vielfach wird von der DevSecOps Pipeline gesprochen. Diese Pipeline wird genutzt um eine Applikation vollautomatisiert zu testen und dann auf die Test- oder Produktionsumgebung zu aktivieren.

Einer der wichtigsten Checks in der DevSecOps Pipeline ist die Überprüfung der 3rd Party Software. Sprich sind die eingebundenen Libraries aktuell und ohne Security-Bugs. Bei Github gib es dafür den gratis Service Dependabot, welcher zu empfehlen ist.

Alle relevanten Daten sind zentral abzulegen:

- Den Software Code im Versionierungssystem (meistens Github)

- Die Container und Images in der jeweiligen Registry

- Credentials, Keys und Certificates im Credential Store / Key Vault

Der Zugriff der Entwickler auf diese kritischen Ablagen sollte nur per MFA (Multi Factor Authentication) erlaubt sein.

Sicherheit der Identitäten

Im Cloud Umfeld ist das IAM (Identity Access Management) der Dreh- und Angelpunkt für die User Verwaltung.

An diesem zentralen Ort werden neue Mitarbeiter erfasst, respektive Mitarbeiter gelöscht. Dieser Prozess gilt es eng mit dem HR (Human Resource) Prozess zu verknüpfen, damit die Daten der Mitarbeiter jederzeit aktuell sind.

Neben der Authentifizierung erfolgt hier auch die Autorisierung. Also die Überprüfung ob ein User überhaupt auf die Komponenten zugreifen darf, welche angefordert wurden.

Final wird auch jeder Zugriff sauber protokolliert und im Audit-Trail gespeichert.

Sicherheit der Daten

Die Cloud bietet mittels Tagging (Labeling) ein wertvolles Werkzeug um jegliche Daten oder Resourcen zu klassifizieren. So kann per Knopfdruck ein Daten-Inventar erstellt werden. Zudem auch ein Asset-Inventar wo aufzeigt, auf welchen Resourcen die Daten verarbeitet und gespeichert werden.

Mittels RBAC (Role Based Access Control) gibt es ein weiteres hilfreiches Werkzeug. An einem Ort wird definiert, welche User oder Applikationen auf die Daten zugreifen dürfen. Um die Adminaufwände zu reduzieren, werden den Usern vordefinierte Rollen zugewiesen. Ein User kann so schnell einer Role hinzugefügt oder entfernt werden.

In der Public Cloud sind die Daten bei der Übertragung (data in transit) und Speicherung (data at rest) normalerweise verschlüsselt. Dies erfolgt für den Enduser transparent und dadurch ohne Mehraufwand.

Final ist auch ein Backup der Daten in der Cloud einfach zu lösen. Vorab gilt es zu definieren ob die Daten zudem Offline oder in einen anderen Cloud-Tenant gespeichert werden um eine zusätzliche Sicherheit zu bekommen.

Hybride Szenarien

In der Praxis sind die IT-Umgebungen meist nicht nur in der Cloud, sondern auch in Datacentern des Kunden. Diese hybriden Architekturen erhöhen die Komplexität und Sicherheitsherausforderungen nochmals.

IT Umgebungen sind vielfach historisch gewachsen und haben oft Sicherheitsprodukte von unterschiedlichen Herstellern im Einsatz und es fehlt ein einheitlichen Orchestrierungstool. Ebenfalls erschwerend sind Firmenaufkäufe, da die Chance hoch ist, dass diese Firma wiederum zusätzliche Sicherheitsprodukte einsetzt.

Da arc7 Erfahrungen mit Cloud-Native als auch On-Premises Infrastrukturen hat, können wir Sie kompetent und neutral von Herstellerprodukten beraten. Zögern Sie nicht und kontaktieren Sie uns.